Schützen Sie sich und Ihr Netzwerk vor unberechtigten Zugriffen mit durchdachten Lösungen von VETH. Denn nur eine sichere Lösung ist eine gute Lösung!

Security

Sicherheit ist das A und O bei einer zuverlässigen und leistungsfähigen Verbindung mit dem weltweiten Netzwerk. Denn niemand kann es sich erlauben, dass…

- Hackerangriffe das Netzwerk ausschalten oder die Verbindung unterbrechen,

- durch Unberechtigte die sensiblen Daten Ihres Netzes ausspioniert werden,

- Viren oder Würmer auf den PC-Arbeitsplätzen und Server Schaden anrichten oder

- Mitarbeiter des eigenen Unternehmens Informationen an Unbefugte verteilen.

SIND SIE GESCHÄFTSFÜHRER ODER EDV-LEITER?

Dann sollten Sie ganz besonders aufmerksam sein: Sie persönlich können bei Schäden für Ihr und für andere Unternehmen in die Verantwortung genommen werden, wenn keine oder nur ungenügende Sicherheitsmaßnahmen in Ihrem Netzwerk vorgenommen wurden – so das Gesetz zur Kontrolle und Transparenz im Unternehmensbereich (KonTraG).

KonTraG: Nach § 91 Abs. 2 AktG gehört es zu den Sorgfaltspflichten des Vorstands (infolge des § 43 Abs. 1, 2 GmbHG analog auch des GmbH-Geschäftsführers) ein angemessenes Risikomanagement sowie ein internes Überwachungssystem zu etablieren.

Kommt es zu einer Unternehmenskrise, so hat der Vorstand den Beweis zu erbringen, dass er sich sowohl objektiv als auch subjektiv pflichtgemäß verhalten hat. Konkret muss er nachweisen, dass er geeignete Maßnahmen zur Risikofrüherkennung bzw. -abwehr getroffen hat. Sinnvoll ist daher die Dokumentation des Risk Management Prozesses.

Der Gesetzgeber schreibt nicht vor, wie das Risikofrüherkennungssystem als Teil eines in der Regel umfassenden Risk Management Systems auszugestalten ist. Das Mindesterfordernis ist, dass bestandsgefährdende Entwicklungen so rechtzeitig erkannt werden, dass noch entsprechende Gegenmaßnahmen eingeleitet werden können (vgl. Begründung zum Regierungsentwurf, BT-Drucksache vom 04.03.1998, 13/9712, S. 15).

Dazu gehört heute auch, dass jedes Unternehmen eine funktionsfähige EDV unterhält, die die betrieblichen Abläufe mindestens auf der Ebene des Rechnungswesens korrekt und transparent abbildet und die betrieblichen Daten korrekt und leicht greifbar vorhält. Naturgemäß sollen sowohl die Daten des Rechnungswesens, als auch die betrieblichen Daten nur für Berechtigte und nicht für jedermann zugänglich sein. Diese gegenläufigen Anforderungen können regelmäßig nur miteinander vereinbart werden, wenn über Sicherungssysteme der Zugang zur EDV so eingerichtet und verwaltet wird, dass nur der Berechtigte Zugriff auf seine Daten hat. Bei Datenverwaltung über Intranets und das Internet erfordert das neben softwareseitiger Sicherung auch den Einsatz von Hardware.

Wir unterstützen Sie bei der Entwicklung eines mehrstufigen, auf Ihre unternehmensweite Kommunikationsstruktur abgestimmten Sicherheitskonzeptes.

Wir analysieren mit Ihnen alle Bereiche Ihres Netzwerkes, erarbeiten Sicherheitsrichtlinien, erstellen Konzepte und stehen Ihnen mit unserem Know-how bei der Produktauswahl und Implementation zur Seite.

Sowohl Veränderungen in Ihrer Netzwerklandschaft als auch die Anpassung von Produktions- und Geschäftsprozessen erfordern eine fortwährende Aktualisierung der Sicherheitsstrukturen in Ihrem Unternehmen. Nur so können Angriffe wirkungsvoll abgewehrt werden.

Wir bieten Ihnen:

- Sicherheitsanalysen

- Konzeption von Sicherheitssystemen

- Planung und Implementation von mehrstufigern Firewallsystemen

- Planung und Implementation von IDS (Intrusion Detection Systems)

- Planung und Implementation von UPN (User Personalized Network)

- Sicherheitsbetrachtungen bei WLAN (Wireless LAN)

- Planung und Implementation von VPN (Virtual Private Network)

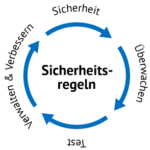

Im Mittelpunkt stehen unternehmensweit definierte Sicherheitsregeln.

Diese werden kontinuierlich überwacht, Verstöße gegen diese Regeln werden erkannt und es wird gegengesteuert. Die angepassten Sicherheitsregeln werden auf ihre Wirksamkeit getestet. Die Rechte der Benutzer und die Sicherheitsregeln werden verwaltet und kontinuierlich den Anforderungen und Gegebenheiten angepasst. Dieser Prozess führt zu einem höchstmöglichen Maß an Sicherheit in Ihrer Unternehmenskommunikation.

Sicherheit geht vor

Sicherheit ist kein Zustand, Sicherheit ist ein Prozess – diese Regel gilt für alle Maßnahmen, die im Zusammenhang mit Ihrer Kommunikationsstruktur getroffen werden. Dabei müssen bestehende Sicherheitssysteme immer wieder erneut einer Überprüfung unterworfen werden, weiter optimiert und der geänderten Gefahrenlage angepasst werden.

Welche Regeln Sie dabei beachten müssen und welche technischen Möglichkeiten für Ihre individuelle Situation zur Verfügung stehen, ob Firewall oder IDS, erläutern wir Ihnen gerne in einem gemeinsamen Gespräch.